사찰의 심각성은 감시를 받는 대상의 규모와 상관없다. 국가기관은 1명의 인권이라도 침해받지 않는 것을 목표로 삼아야 한다. ‘최대 20명을 해킹할 수 있는 역량으로 무슨 사찰이 가능하겠느냐’는 국정원의 항변과 이번 사태를 바라보는 여론의 우려 사이엔 여전히 간극이 넓다.

국정원의 ‘도·감청 해킹 프로그램’을 둘러싼 파장이 가라앉지 않는다. 국정원과 이탈리아 해킹팀이 주고받은 방대한 양의 전자우편 등을 분석한 언론의 보도가 연일 이어지고 있다. 언론과 여론이 묻는 것은 결국 이것이다. 단 1명의 인권이라도 ‘해킹’당한 적이 없을까?

은 탐사저널리즘센터 와 이번 사태를 공동으로 추적 보도한다. 이번 사안과 관련해 양쪽이 각각 취재한 내용을 공유해 보도하거나, 공동취재해 의혹의 실체에 접근할 것이다. 이번호 표지이야기는 그 시도의 첫 결과물이다. 다수의 국민을 감시하고 싶은 ‘욕망’이 국정원의 장기 목표였다는 의 추적 분석에 더해 국정원이 재미 과학자 안수명 박사를 해킹하려 했다는 여러 증거를 확인한 의 취재를 보탰다. 그 밖에도 이번 사태의 쟁점을 정리할 수 있도록 다양한 기사를 함께 담았다.

취재 전진식 기자·김선식 기자·이완 기자·송호진 기자, 편집 구둘래 기자, 디자인 장광석

대한민국 국가정보원의 꿈은 결국 ‘빅브러더’가 되는 것이었다.

국정원이 이탈리아 스파이웨어 회사 ‘해킹팀’과 ‘원격 제어 시스템’(RCS·Remote Control System) 계약을 한 것은 2012년 1월이었다. 나나테크를 통해 2010년 8월 첫 접촉을 한 지 1년6개월 가까이 지난 뒤였다. 1년 넘는 기간 동안, 국정원은 해킹팀의 소프트웨어 성능을 파악하는 한편 가격 협상을 벌였다. 지루하게 이어지던 협상은 2011년 말께 급속도로 진척됐다. 이듬해인 2012년은 국회의원 선거와 대통령 선거가 한꺼번에 열리는 해였다. 국정원은 감청 대상(타깃·Target)을 처음에는 10개 사들였다. 4월11일 국회의원 선거가 끝난 뒤 7월에 추가로 10개를 더 구매했다. 대선을 5개월 앞둔 시점이었다.

그런데 취재 결과, 국정원은 해킹팀과의 계약 초기부터 감청 대상 수를 제한 없이 늘리는 것을 목표로 삼았던 것으로 보인다. 거래를 중개한 나나테크 쪽과 해킹팀이 2012년 5월에 주고받은 한 전자우편의 첨부파일 문서에 관련 내용이 나온다. RCS를 처음 구매한 지 넉 달밖에 안 된 시기다.

“고객(국정원)은 동시에 수많은 대상(lots of targets)을 감청하고 있다. 그래서 고객은 다양한 방법으로 감청 대상을 선택(select)할 필요가 있다. 가령 ‘폭탄’(bomb)과 같은 단어를 입력하는 식으로. 해킹팀에서는 위에 언급한 ‘감청 대상 선택’에 필요한 방법을 가지고 있는가? 아래 문서를 참조해달라.

목록 1-1: 감청 특성

전체를 포괄하는 시스템: 감청 기능은 감청 대상의 수가 얼마가 되든(any number of targets) 한국 전체를 포괄하기 위해 확장될 수 있다.

통화 인지 기능: 데이터베이스에 저장된 음성 지문(voice print)에 따라, 전화 통화를 하는 사람의 음성을 분석해 그 사람이 누구인지 확인하는 기술.”

국정원과 해킹팀이 계약 당시 주고받은 문서의 한 부분이다. 문서 내용대로라면 국정원은 감청 대상 수를 무한히 늘리는 것을 목표로 삼은 것으로 보인다. 사실상 전 국민 누구든 감청 대상이 될 수도 있는 것이다. 다만, 감청 대상이 늘어날 경우 실시간 감시와 정교한 분석이 어려워진다. 이를 극복하기 위해 국정원은 해킹팀에 다양한 검색 기술을 요청한 셈이다. 다양한 검색 기술이 확보되면 감청 대상 수가 아무리 늘어나더라도 국정원에서는 수월하게 관리할 수 있기 때문이다. 검색 기술을 요구한 것 자체가 20~30개 수준의 감청 대상을 운용하지 않겠다는 의도를 드러낸다.

하지만 이병호 국정원장은 7월14일 국회 정보위원들에게 “언론에서 말한 선거 활용, 민간 사찰 등 의혹에 대해 모두 사실이 아님을 분명히 한다. 소프트웨어 수량이 20명분이기 때문에 불가능하다”고 말했다. 이 원장은 이어 “연구·개발용이지, 이것을 가지고 국내를 대상으로 해킹하는 일은 있을 수 없고 오직 북한 공작 대상에 실험하고 활용하는 것”이라고도 했다.

또 다른 전자우편에는 국정원이 이스라엘 보안전문업체(NSO)를 통해 블랙베리폰을 감청하고 있다는 사실도 나온다. 국정원은 최초 구입 이후 추가로 RCS를 구입한 것은 물론, 구입 뒤 끊임없이 새로운 해킹 기술을 해킹팀에 요구했다. 특히 삼성 스마트폰 갤럭시의 새 모델이 나올 때마다 이에 대한 해킹법 개발을 요청했고, 직접 해당 스마트폰을 해킹팀에 보내기도 했다.

또한 2012년 3월 한국에서 국정원 RCS 담당자들을 만나고 돌아온 해킹팀 직원은 내부 보고서에서 “그들(국정원)은 6월에 안드로이드(운영체제를 쓰는 모바일 기기)를 공격할 필요가 있다고 특히 언급했고, (공격 기술) 발전 과정에 대해서도 질문했다”고 적었다. 국정원의 요청을 받은 해킹팀 운영 관리자(operation manager)는 “(카카오톡 감청 기술이) 다른 프로그램보다 우선순위에서는 덜하지만 연구·개발팀에 알리고 로드맵을 끌어올리도록 했다”고 직원들에게 전했다. 카카오톡 감청 기술을 우선 개발하도록 관련 부서에 지시한 것이다.

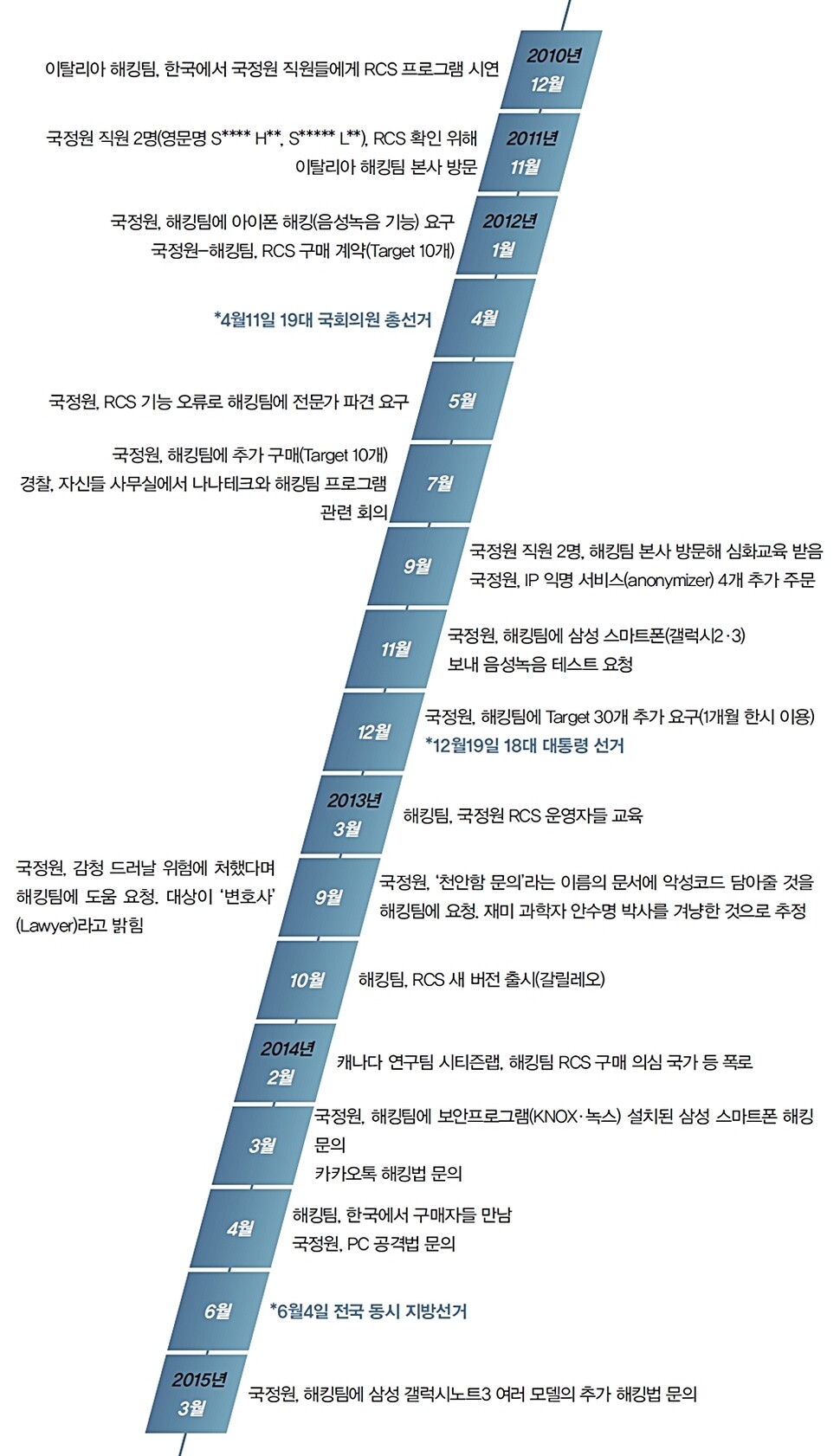

국정원, 해킹팀 RCS 프로그램 관련 일지

보안 전문가들은 해킹팀이 국정원 등 고객들의 해킹 정보를 몰래 엿보기 위한 프로그램(백도어·backdoor)을 설치했을 수 있다는 의혹을 제기해왔다. 그런데 이 해킹팀의 전자우편을 분석한 결과, 백도어 프로그램의 존재를 강력히 암시하는 증거가 발견됐다.

바로 ‘워터마크’(watermark)다. 워터마크는 디지털 콘텐츠의 위조·변조와 불법 복제를 막기 위한 기술인데, 원본 출처나 복제 경로를 역추적하는 데 효과적으로 쓰인다. 바꿔 말하면, 국정원이 감청 대상으로부터 수집한 정보를 이탈리아 해킹팀도 가져가 볼 수 있는 기술이다.

해킹팀이 국정원에 쓴 워터마크의 코드는 ‘WCOUQarb’다. 국정원은 해마다 해킹팀과 RCS 유지·보수 계약을 갱신해왔지만 워터마크 코드는 바꾸지 않았다. 또한 해킹팀은 국정원 등의 고객에 대해 워터마크 코드를 절대 공유하지 않았다. 익명을 요청한 보안 전문가는 “해킹팀에서 모든 고객들에 대해 자체적으로 워터마크 코드를 부여해 관리했다. 이른바 백도어를 위한 역추적 기능이 있다는 사실을 암시하는 것”이라고 말했다.

해킹팀에서 고객의 해킹 정보를 몰래 보았거나 저장하고 있음을 보여주는 정황은 또 있다. 2013년 9월 국정원은 감청 사실이 드러날 위험이 닥치자 해킹팀에 도움을 긴급 요청했다. 해킹팀 직원들은 문제 해결을 위한 의견을 내부적으로 교환했다. 이 그들의 내부 교환 전자우편을 분석한 결과, 해킹팀의 한 직원은 한국 국정원이 해킹한 것으로 추정되는 컴퓨터의 사양과 설치 프로그램 등이 담긴 파일을 다른 직원들과 공유했다. 그리고 해킹된 컴퓨터에는 바이러스 차단(AV) 프로그램이 설치돼 있지 않다는 사실도 해킹팀 내부에 알렸다. 당시 국정원으로 추정되는 고객은 해킹 대상 컴퓨터의 이런 정보를 해킹팀에 알려준 적이 없다. 결국 해킹팀 스스로 알아냈다는 것이다.

국정원은 지난 7월17일 민간인 사찰 의혹 등과 관련해 해명 자료를 냈다. 그중 이런 대목이 있다. “국정원이 구입한 20명분이란 상대방 휴대폰을 가장 많이 해킹했을 경우 최대 20개의 휴대폰을 해킹할 수 있다는 의미입니다. 이런 역량을 가지고 무슨 민간인 사찰이 가능하겠습니까? 이 프로그램은 이탈리아 해킹팀 사를 경유하여 작동토록 되어 있습니다. 모든 사용 내역이 다 저장되어 있고 이는 이탈리아 해킹팀 사와 연계되어 작동되기 때문에 은폐가 불가능한 구조입니다.”

국정원 또한 RCS 프로그램이 해킹팀 쪽과 연계돼 있다는 사실을 알고 있었던 것으로 해석되는 내용이다. 어떤 인물을 감청하고 있는지는 물론 무엇을 감청하고 있는지까지 해킹팀에서 파악할 수도 있다는 것을 처음부터 국정원이 알았다면, 정보기관으로서의 판단력에 의문을 제기할 수밖에 없다.

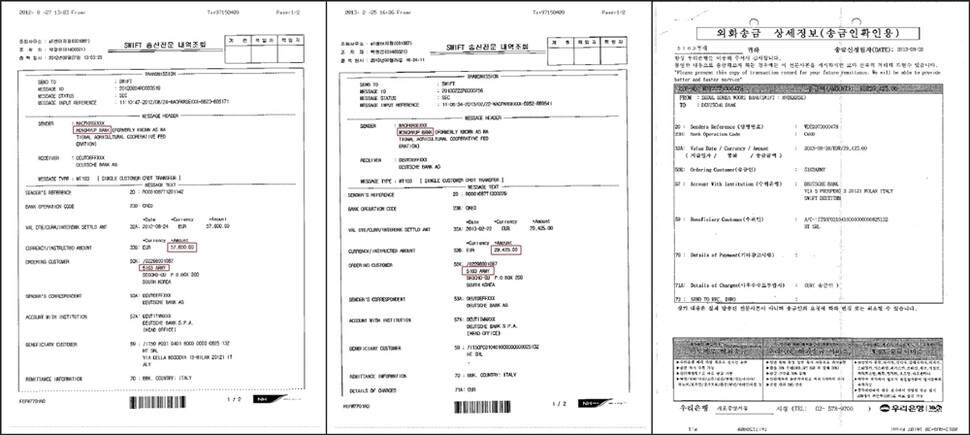

국가정보원이 농협·우리은행을 통해 해킹팀에 보낸 외화 송금 서류들. ‘5163부대’ 라는 국정원의 실체가 서류에 또렷하게 표기돼 있다.

국정원의 허술한 업무 처리도 도마 위에 올랐다. 애초 해킹팀과 계약하면서 ‘5163부대’라는 이름을 사용한 것부터 문제다. 국정원이 별칭으로 5163부대를 사용한다는 것은 세계 정보기관들 사이에서 ‘공지의 사실’과 다름없기 때문이다. 국정원이 스파이웨어 업체와 거래한다는 사실을 광고한 셈이다.

해킹팀에 RCS 구입 및 유지·보수를 위한 대금을 송금하면서 국정원은 또다시 신원을 노출했다. RCS 구매와 관련한 실무를 나나테크가 대행했지만 정작 대금을 보낼 때는 국정원 명의로 한 것이다. 이 유출 자료에서 확인한 송금 서류는 모두 3가지다. 두 번은 농협, 한 번은 우리은행을 이용했는데, 모두 국정원이 송금했음을 쉽게 알 수 있다.

2012년 8월24일 농협 서울 aT센터점을 이용해 해킹팀 계좌가 있는 도이체방크로 5만7600유로(약 7200만원)를 송금했는데, 송금 의뢰인 항목에 ‘서울 서초우체국 사서함 200 5163부대’(5163 ARMY SEOCHO-GU P.O.BOX 200 SOUTH KOREA)로 명시돼 있다. 2013년 2월22일 농협의 같은 지점에서 2만9425유로(약 3600만원)를 송금할 때도 동일하게 기록돼 있다. 2013년 8월28일 우리은행을 통해 2만9425유로를 송금한 영수증도 ‘5163부대’(5163 ARMY)가 송금인이다.

국정원과 나나테크의 관계도 미심쩍다. 송금 서류에는 국정원이라는 사실을 밝히면서 굳이 나나테크가 거액의 수수료를 챙기도록 방치한 이유가 석연찮기 때문이다. 나나테크는 계약 초기 해킹팀에 ‘독점 판매권’을 지속적으로 요구해 관철했다. 그 결과 나나테크는 RCS 관련 업무를 대행하면서 전체 거래 금액의 30% 안팎을 수수료(commission)로 챙겼다.

2012년 7월 감청 대상(타깃) 10개를 추가 구매하면서 국정원이 보낸 대금 5만7600유로(약 7200만원) 가운데 나나테크가 챙긴 수수료는 1만7600유로(30.5%·약 2200만원)에 이른다. 가장 최근인 2015년 1월 국정원이 해킹팀에 보낸 올해치 거래대금 6만7700유로(약 8400만원) 가운데 나나테크에서 받은 수수료는 1만7700유로(26.1%·약 2200만원)였다. 국정원이 2012년부터 2015년까지 해킹팀에 지급한 대금 8억8천만원 가운데 나나테크에서 수수료 명목으로 가져간 금액은 2억원 안팎일 것으로 추정된다.

는 최근 과 국정원 해킹 사건 취재를 협업하기로 했다. 는 7월16일 방송에서 국정원이 재미 과학자 안수명 박사를 사찰한 의혹을 보도했다. 안 박사는 천안함 사건의 정부 발표에 대해 지속적으로 문제제기를 해왔던 인물이다.

2013년 10월 국정원은 ‘서울대 공과대학 동창회 명부.rar’ 등 3개의 파일을 첨부한 전자우편을 해킹팀에 보내 스파이웨어를 심을 수 있도록 해달라고 요청했다. 이틀 뒤인 10월4일에는 ‘천안함 문의’(Cheonan-ham (Cheonan Ship) inquiry.docx)라는 이름의 파일을 공격용으로 바꿔달라고 요구했다. 여기에는 인터넷 언론 의 한 기자를 사칭한 내용이 담겨 있다.

지난 7월14일 국회 정보위원회 위원들이 이 문서들을 누구에게 보냈는지 추궁하자 국정원 쪽은 “중국에 있던 사람이고 우리 국민은 아니다” “미국 IP를 추적하고 있는 게 있긴 하다”는 말로 둘러댔다. 취재 결과를 보면, 국정원이 해킹하려고 했던 사람은 안수명 박사일 가능성이 높다. 안 박사는 문제의 전자우편이 오가기 직전인 2013년 9월 초순 중국 베이징에 10일 동안 머물렀기 때문이다.

또 다른 증거도 있다. 2013년 9월16~17일 해킹팀 직원들은 국정원의 요청에 따라 긴급 논의를 벌였다. 국정원이 해킹하다가 해킹 대상자에게 들킬 위험에 놓인 것이다. 해킹팀 전자우편을 보면, 해킹된 컴퓨터의 시간이 세계 표준시보다 8시간 빠르게 설정된 것으로 돼 있다. 중국 베이징의 시간대와 일치한다. 전자우편이 오가기 직전인 9월10일까지 안 박사는 베이징에 머물고 있었다. 국정원이 안 박사의 컴퓨터를 해킹하다 노출될 가능성이 높아지자 해킹팀에 문제 해결을 요청한 것으로 의심되는 대목이다.

안 박사의 사례처럼 국정원에서 이른바 ‘미끼’로 쓰기 위해 해킹팀에 요청해 확보한 URL(인터넷 사이트 주소)이나 첨부파일은 모두 309개에 이른다. 에서 유출된 전자우편을 전수조사한 결과다. 이 가운데 시험용이 80개인 데 견줘 실제 사용하려는 목적으로 만들어진 것은 229개다. 그 내용도 불특정 다수의 호기심을 자극해 클릭을 유도하기 위한 목적이 짙다. 떡볶이 맛집이나 벚꽃놀이 소개 블로그, 구글 한국어 입력기, 메르스(MERS·중동호흡기증후군) 정보 페이지 등 43개는 특히 국내를 겨냥한 것이 분명했다.

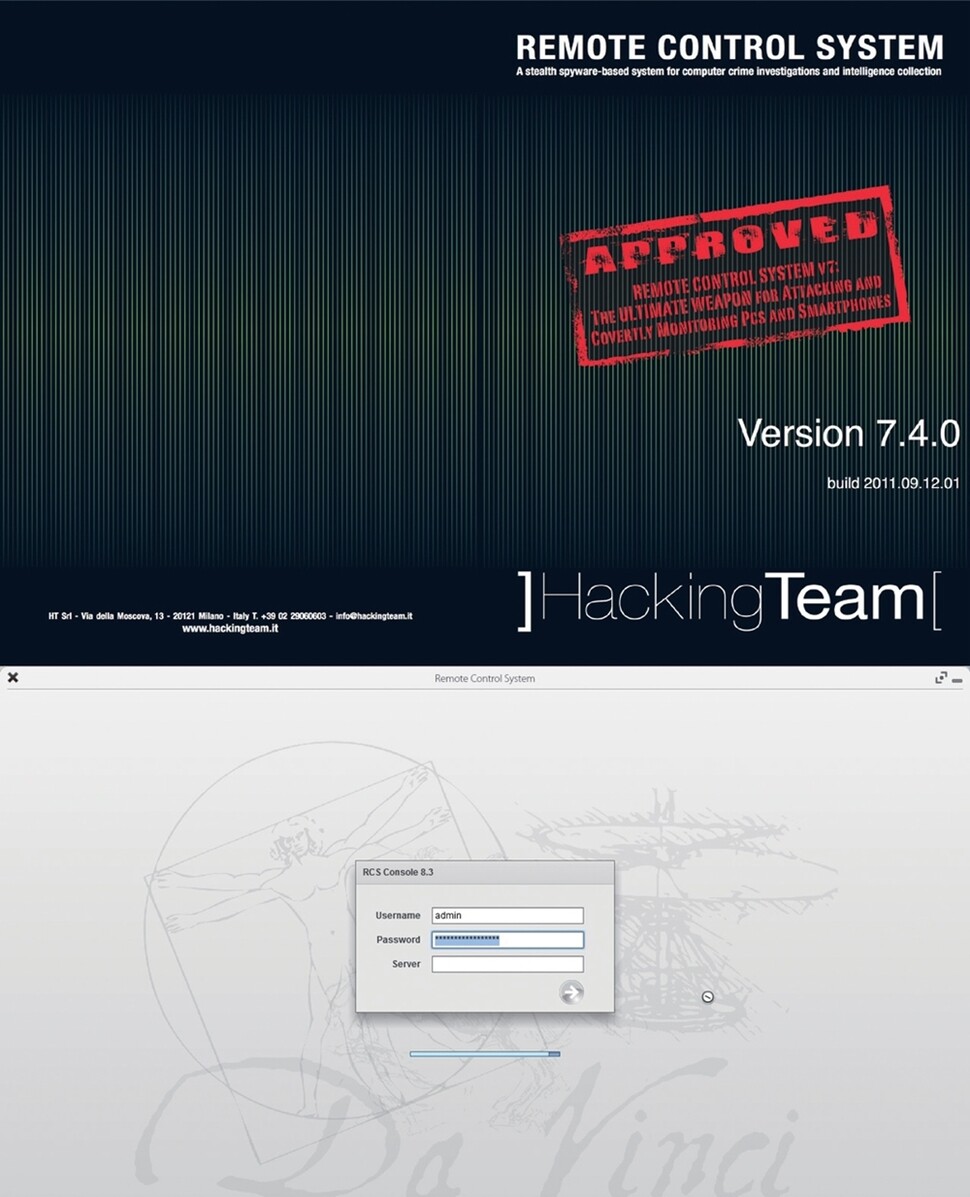

해킹팀 홍보 문서와 ‘원격 제어 시스템’(RCS) 프로그램의 로그인 첫 화면. 국정원은 RCS의 오류로 감시 대상자 전체를 며칠간 잃어버리기도 했다.

5. 해킹팀의 기술력, 진실은?

해킹팀에서 국정원 등의 고객들에게 해킹 기술력을 홍보하면서 일부 과장한 정황도 새롭게 드러났다. 국정원이 구매·운용한 RCS의 최신 버전인 9.6 홍보자료(‘RCS_9.6_Features_Compatibility_v1.1.pptx’ 파일)에는 애플 모바일 운영체제(iOS)의 경우 비밀번호와 사진 촬영 기능을 뺀 대부분의 기능에 해킹 프로그램이 접근할 수 있는 것으로 돼 있다. 안드로이드 운영체제는 자판 기록과 URL을 뺀 나머지 기능이 해킹 가능하다고 주장했다.

그러나 해킹팀의 내부용 대외비 자료(‘Compatibility List (not for customers).9.6.xlsx’ 파일)를 보면 설명이 다르다. 통화 기능에서는 오직 통화 목록만 가능할 뿐 해킹으로 통화 내용을 빼낼 수는 없는 것으로 돼 있다. 마이크, 자판 기록, 스냅샷, 인터넷 주소는 운영체제가 버전7 이상이면 해킹이 불가능하다. 애플리케이션에 대한 접근도 운영체제가 7 이상일 경우 해킹이 안 된다. 채팅 기록에 대한 해킹은 스카이프·바이버 등 일부 앱에서만 가능한 것으로 돼 있다. 국내에서 가장 많이 이용하는 카카오톡은 최근까지도 해킹에서 안전했던 것으로 보인다.

국정원은 이런 사실을 제대로 알지 못한 채 해킹팀의 설명을 그대로 믿었을 가능성이 높다. RCS를 구매한 지 넉 달 만인 2012년 5월 초에 버전을 8.0으로 업데이트하는 과정에서 며칠 동안 시스템이 작동하지 않는 일이 벌어졌다. 곧이어 5월15일에는 국정원에서 RCS로 감시하던 대상 10명이 시스템에서 완전히 사라지기까지 했다. 지난 3월9일에는 국정원에서 RCS를 운용하면서 사용하던 프록시 서버 4개 가운데 2개에 문제가 생겨 교체해야 하는 일도 있었다. 프록시 서버는 방화벽이 있는 시스템에서 외부와 통신하기 위해 만들어놓은 서버다. 해당 서버 2개는 국외에 있었던 것으로 확인됐다.

그러나 국정원은 해킹팀에 해결을 요청했을 뿐 더 이상 문제제기는 하지 않았다. 오히려 국정원은 나나테크를 통해 해킹팀에 보낸 전자우편에서 “고객이 지푸라기라도 잡고 싶은(catch a straw) 심정을 고려해달라. 그리고 고객의 입장에서 생각해달라(think in customer’s shoes)” “전문가를 파견해달라. 비용은 나나테크에서 지급하겠다”고까지 읍소했다. 이후 어느 시점에 시스템이 복구됐는지는 전자우편 기록에서 확인되지 않았다.

해킹팀 직원들끼리 주고받은 한 전자우편(2014년 3월27일)에서도 국정원이 해킹팀을 어느 정도 신뢰했는지가 잘 드러나 있다. “그들(국정원)은 우리(해킹팀)의 해킹 기술이 여전히 사용하기에 안전하다는 것을 분명히 해준 것에 감사해하고 설명에도 만족했다.” 해킹팀이 해킹당하기 불과 5일 전인 7월1일에도 나나테크 쪽은 해킹팀 담당자에게 전자우편을 보냈다. “고객(국정원)이 10월에 당신을 만나고 싶어 한다.”

‘전 국민 무한 감청’을 욕망하던 국정원은 이탈리아의 사기업한테 조롱당하고 있었다.

한겨레21 인기기사

한겨레 인기기사

베네수엘라 다음 덴마크 찍었다…트럼프 “그린란드 반드시 가질 것”

국힘 “베네수엘라 침공, 한국에 보내는 경고” 황당 논평

김혜경 여사, 시진핑 부인 펑리위안 만나 “제가 여사님 팬”

미국 비판한 중국 외교수장 “어떤 나라도 경찰·법관 역할 할 수 없어”

트럼프가 통치한다 했지만…베네수 대법 “부통령이 권한대행”

“고문·약물로 자백 유도하라”…계엄 문건 작성 군인, 대령 진급

“노벨 평화상만 양보했어도…” 트럼프, 마차도 외면한 이유?

중국에 80% 가던 베네수 석유…트럼프, 시진핑 ‘에너지 목줄’ 조이나

이 대통령 “한중관계 복원 원년”…시진핑 “올바른 선택해야”

내란의 대가는? 윤석열 이번 주 최고형 구형받을까